Virus-encryptor: kā izārstēt un atšifrēt failus? Atšifrēt failus pēc kriptogrāfiskā vīrusa

Ar sevi vīrusi kā datora draudišodien neviens nav pārsteigums. Bet, ja agrāk viņi strādā par sistēmu kopumā, kas izraisa neveiksmes savā sniegumu, šodien, ar Advent šādas šķirnes, piemēram, encryptor vīrusu draudiem iekļūst rīcības bažas par lietotāja datiem. Tas, iespējams, ir vēl lielāks drauds nekā destruktīvs izpildāmo programmu Windows vai spiegprogrammatūras aplikācijām.

Kas ir kriptogrāfisks vīruss?

Parasti kods, kas rakstīts paškopējamā veidāvīruss, ietver gandrīz visu lietotāja datu šifrēšanu ar īpašiem kriptogrāfijas algoritmiem, kas neietekmē operētājsistēmas sistēmas failus.

Sākumā vīrusa iedarbības uz loģiku daudziem nebijapilnīgi saprotams. Viss ir noskaidrots tikai tad, ja hakeriem, kuri izveidoja šādas appletus, sāka pieprasīt naudu, lai atjaunotu sākotnējo failu struktūru. Šajā gadījumā iespiešanās vīrusu encryptor atšifrē failus, jo tā funkcijas neļauj. Lai to izdarītu, jums ir nepieciešams īpašs dekodētājs, ja vēlaties, kods, parole vai algoritms, kas nepieciešams, lai atjaunotu meklēto saturu.

Princips iekļūšanai sistēmā un vīrusu koda darbs

Kā likums, "uzņemt" šādu muck collasInternets ir pietiekami sarežģīts. Galvenais avots izplatību "domino" ir e-pasta līmenī uzstādīto konkrētā datora termināli, piemēram, Outlook programmatūru, Thunderbird, The Bat uc Jāatzīmē, uzreiz: .. E web serveri netiek ietekmētas, jo tie ir augsta līmeņa aizsardzība un piekļuve Lietotāja dati ir iespējami tikai mākoņa glabāšanas līmenī.

Vēl viena lieta ir lietojumprogramma datorāterminālis. Tad šeit, vīrusu iedarbībai, lauks ir tik plašs, ka to nevar iedomāties. Tomēr arī šeit ir nepieciešams veikt rezervāciju: vairumā gadījumu, vīrusi ir vērstas uz lieliem uzņēmumiem, ar kuriem jūs varat "noplēst" naudu, lai nodrošinātu atšifrēšanas kodu. Tas ir saprotams, jo ne tikai uz vietējo datoru termināliem, bet arī uz serveriem šādu uzņēmumu var tikt uzglabāti nav kaut kas ir pilnīgi konfidenciāla, bet faili ir, tā sakot, vienā eksemplārā, nevis jāiznīcina, jebkurā gadījumā. Un tad failu atšifrēšana pēc kriptogrāfiskā vīrusa kļūst diezgan problemātiska.

Protams, parasts lietotājs varpakļauts šādu uzbrukumu, bet vairumā gadījumu tas ir maz ticams, ka, ja jūs sekot vienkāršas vadlīnijas atverot pielikumus no nezināmām tipa paplašinājumiem. Pat tad, ja e-pasta klients konstatē pielikumu ar paplašinājums .jpg kā standarta attēla failu, vispirms ir nepieciešams, lai pārbaudītu pastāvīgu vīrusu skeneris uzstādīta sistēmā.

Ja tas nav izdarīts, atverot to dubultānoklikšķiniet (standarta metode) sāks aktivizācijas kodu, un sāks šifrēšanas process, pēc kura pats Breaking_Bad (-encryptor vīruss), ne tikai netiks izdzēsts, bet failus nevar atjaunot pēc izņemšanas no draudiem.

Visu šāda veida vīrusu izplatīšanās vispārējās sekas

Kā jau minēts, lielākā daļa šo vīrusutips iespiežas sistēmā pa e-pastu. Nu, teiksim, lielā organizācijā, īpaši reģistrēta pasta vēstuli ierodas ar saturu, piemēram, "Mēs esam mainījuši līgumu, skenēšanas pielikumu" vai "Tu nosūta pavadzīmi par preču nosūtīšanas (tā kopiju, kas tur kaut kur)." Protams, nenojauš darbinieku atver failu un ...

Visi lietotāja faili biroja līmenīdokumenti, multimediju, specializētās AutoCAD projektus vai pat ne visaptveroši dati uzreiz šifrēta, un, ja dators termināls atrodas lokālajā tīklā, vīruss var pārsūtīt tālāk, šifrējot datus par citām mašīnām (tas ir manāms no "bremzēšanas" sistēmas crash programmas vai pašlaik darbojas lietojumprogrammas).

Šifrēšanas procesa beigās pats vīruss,acīmredzot, tā nosūta sava veida ziņojumu, pēc kura uzņēmums var saņemt ziņojumu, ka šādi un tādi draudi ir iekļuvuši sistēmā un ka tikai tāda un tāda organizācija to var atšifrēt. Parasti tas attiecas uz [email protected] vīrusu. Tālāk seko prasība maksāt par atšifrēšanas pakalpojumiem ar priekšlikumu nosūtīt vairākus failus uz klienta e-pastu, kas visbiežāk ir fiktīvs.

Kaitējums no koda ietekmes

Ja kāds nesaprot: Failu atšifrēšana pēc vīrusu šifrēšanas - process ir diezgan darbietilpīgs. Pat ja jūs neievērosiet uzbrucēju prasības un mēģināt izmantot oficiālas valsts struktūras, lai apkarotu datornoziegumus un tos novērstu, parasti nekas nav vērts.

Ja izdzēšat visus failus, atjaunojietsistēmu, un pat kopēt oriģinālos datus no noņemamo datu nesēju (protams, ja kopija ir pieejams), viss tiks atkārtoti šifrēti ar aktivētās vīrusu. Tāpēc jo īpaši nevajadzētu maldināt sevi, jo vairāk tāpēc, kad jūs ievietojiet to pašu nūju USB portu lietotājs nav pat nepamanīsi, cik vīruss šifrē datus par to. Tas ir, kad tieši jūs neredzat problēmas.

Pirmdzimtais ģimenē

Tagad pievērsīsim uzmanību pirmajamvīrusu encryptor. Kā Cure un atšifrēt failus pēc iedarbības uz izpildāmā koda, ieslodzītais e-pasta pielikumu ar priekšlikumu iepazīšanās brīdī viņa izskats neviens nav domājis. Apzināšanās par katastrofas apmēru radās tikai ar laiku.

Šis vīruss bija romantisks vārds "Es mīlu"Jūs ». Neuztraucams lietotājs atvēra e-pasta pielikumu un saņēmis pilnībā neatveidotus multivides failus (grafikas, video un audio). Tad tomēr šādas darbības izskatījās vairāk destruktīvas (kaitējot lietotāju multivides bibliotēkām), un nevienam šim nolūkam nebija vajadzīga nauda.

Jaunākās izmaiņas

Kā mēs redzam, tehnoloģiju attīstība ir kļuvusi diezganjo īpaši, ja mēs uzskatām, ka daudzi lielo organizāciju līderi nekavējoties bēga, lai samaksātu par darbību atšifrēšanu, pilnībā nedomājot, ka ir iespējams zaudēt gan naudu, gan informāciju.

Starp citu, neizskatās uz visiem šiem "kreisajiem"Viņi saka: "Es samaksāju / samaksāju nepieciešamo summu, es saņēmu kodu, viss tika atjaunots." Muļķības! Tas viss ir rakstīts ar vīrusa izstrādātājiem, lai piesaistītu potenciālu, sorry, "suckers". Bet saskaņā ar parastā lietotāja standartiem maksājuma summa ir diezgan nopietna: no simtiem līdz vairākiem tūkstošiem vai desmitiem tūkstošu eiro vai dolāru.

Tagad aplūkojiet jaunākos vīrusu tipus, piemēramtipa, kas tika salīdzinātas pavisam nesen. Visi no tiem ir praktiski līdzīgi, un tie attiecas ne tikai uz kriptogrāfu kategoriju, bet arī uz tā saukto izspiešanas līdzekļu grupu. Dažos gadījumos tie darbojas pareizi (piemēram, paycrypt), šķietami izsniedzot oficiālus biznesa priekšlikumus vai ziņojumus, ka kāds rūpējas par lietotāja vai organizācijas drošību. Šāds vīrusa šifrētājs ar tā ziņojumu tikai maldina lietotāju. Ja viņš uzņems pat mazāko darbību par samaksu, viss - "šķiršanās" būs pilnīgi.

XTBL vīruss

Relatīvi jauns XTBL vīruss var būtkas attiecināms uz kriptogrāfa klasisko versiju. Parasti tā iekļūst sistēmā caur e-pasta ziņojumiem, kas satur pielikumus failu veidā ar paplašinājumu .scr, kas ir standarta Windows ekrānsaudzētājs. Sistēma un lietotājs domā, ka viss ir kārtībā, un aktivizēt pielikumu skatīšanu vai saglabāšanu.

Diemžēl tas izraisa sliktas sekas: failu nosaukumi tiek pārveidoti par rakstzīmju kopu, un galvenajam paplašinājumam tiek pievienots .xtbl, tad vēlamā pasta adresē tiek parādīts ziņojums par iespēju atšifrēt pēc noteiktas summas samaksas (parasti 5 tūkstoši rubļu).

CBF vīruss

Šis vīrusa veids pieder arī žanra klasiskajiem. Tas parādās sistēmā pēc e-pasta pielikumu atvēršanas, pēc tam pārdēvējot lietotāja failus, beigās pievienojot paplašinājumu, piemēram, .nochance vai .perfect.

Diemžēl, kriptogrāfiskā vīrusa atšifrēšanaŠāda koda satura analīze, pat tās parādīšanās brīdī sistēmā, nav iespējama, jo pēc darbību veikšanas tā veic pašrealizāciju. Pat tāds, kā uzskata daudzi, universāls rīks, piemēram, RectorDecryptor, nepalīdz. Atkal lietotājs saņem vēstuli ar maksājuma pieprasījumu, kas tiek dots divas dienas.

Breaking_Bad vīruss

Šis draudu veids darbojas vienādi, bet pārdēvē failus standarta versijā, pievienojot paplašinājumam .breaking_bad.

Šī situācija nav ierobežota. Atšķirībā no iepriekšējiem vīrusiem, tas var radīt vēl vienu paplašinājumu - Heisenbergu, tādēļ ne vienmēr ir iespējams atrast visus inficētos failus. Tāpēc Breaking_Bad (vīrusu šifrēšana) ir diezgan nopietns drauds. Starp citu, ir gadījumi, kad pat licencēta Kaspersky Endpoint Security 10 pakete neizmanto šāda veida draudus.

[email protected] vīruss

Šeit ir vēl viens, iespējams, visnopietnākais drauds,kas galvenokārt ir vērsta uz lielām komercorganizācijām. Parasti vēstule nāk uz kādu departamentu, kas, šķiet, ietver izmaiņas piegādes līgumā vai pat konosamentā. Pielikumā var būt regulārs .jpg fails (attēla veids), bet biežāk izpildāms .js skripts (Java aplets).

Kā šifrēt šī tipa kriptogrāfisko vīrusu? Spriežot pēc tā, ka jebkādā veidā tiek izmantots zināms algoritms RSA-1024. Ja mēs sākam ar nosaukumu, mēs varam pieņemt, ka šī ir 1024 bitu šifrēšanas sistēma. Bet, ja kāds atceras, šodien 256 bitu AES tiek uzskatīts par vispilnīgāko.

Virus-encryptor: kā izārstēt un atšifrēt failus, izmantojot pretvīrusu programmatūru

Līdz šim, lai atšifrētu šādu draudutipa risinājumi vēl nav atrasts. Pat tādi meistari antivīrusu aizsardzības jomā, piemēram, Kaspersky, Dr.Sc. Web un Eset, nevar atrast problēmu risināšanas atslēgu, kad vīruss-encryptor mantojis sistēmu. Kā izārstēt failus? Vairumā gadījumu, tiek aicināti sūtīt pieprasījumu uz oficiālo mājas antivīrusu izstrādātāju (starp citu, tikai tad, kad sistēma licenzētu programmatūru, ka attīstītājs).

To darot, jums jāpievieno vairāki šifrētifaili, kā arī to "veselīgi" oriģināli, ja tādi ir. Kopumā lielākoties daži cilvēki saglabā datu kopijas, tāpēc to trūkuma problēma tikai saasina jau nepatīkamo situāciju.

Iespējamie veidi, kā identificēt un novērst draudus manuāli

Jā, skenējot parasto draudu dēļ, pretvīrusi nosaka un pat noņem sistēmas no sistēmas. Bet ko par informāciju?

Daži mēģina lietotprogrammas-dekoderi, piemēram, jau minētie lietderība RectorDecryptor (RakhniDecryptor). Piezīme tūlīt: tas nepalīdz. Un Breaking_Bad vīrusa gadījumā tas var radīt tikai lielu kaitējumu. Un tieši tāpēc.

Fakts ir tāds, ka cilvēki, kuri rada šādus vīrusus,mēģiniet pasargāt sevi un dot norādījumus citiem. Izmantojot utilītus atšifrēšanai, vīruss var reaģēt tā, ka visa sistēma "lido", un pilnīgi iznīcinot visus datus, kas tiek glabāti cietajos diskos vai loģiskajos nodalījumos. Tas ir, tā sakot, demonstrācijas nodarbība, lai izglītotu visus tos, kas nevēlas maksāt. Atliek paļauties tikai uz oficiālajām antivīrusu laboratorijām.

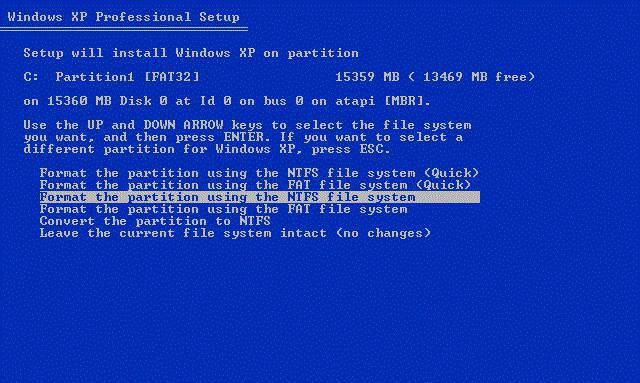

Kardinolas metodes

Tomēr, ja lietas ir ļoti sliktas,informācija ziedot. Lai pilnībā atbrīvotos no draudiem, jums ir jāformatē viss cietais disks, ieskaitot virtuālās starpsienas, un pēc tam vēlreiz instalējiet operētājsistēmu.

Diemžēl nav citas izejas. Pat atgriežot sistēmu uz noteiktu saglabāto atjaunošanas punktu, tas nepalīdzēs. Iespējams, vīruss pazudīs, bet faili paliks šifrēti.

Tā vietā, lai pēcvārda

Noslēgumā jāatzīmē, ka situācija ir šāda: kriptogrāfiskais vīruss iekļūst sistēmā, vai tā melnais darbs, un netiek apstrādāts ar kādām zināmām metodēm. Antivīrusa aizsardzība nebija gatava šāda veida draudiem. Pats par sevi saprotams, ka ir iespējams vīrusu atklāt pēc tā efekta vai to izdzēst. Bet šifrētā informācija paliks nepievilcīga. Tāpēc es gribētu cerēt, ka labākie anti-vīrusu programmatūras kompāniju prāti atradīs risinājumu, lai gan, spriežot pēc šifrēšanas algoritmiem, to būs ļoti grūti izdarīt. Atsaukt vismaz Enigma šifrēšanas mašīnu, kas Otrajā pasaules karā bija Vācijas flote. Vislabākie kriptogrāfi nevarēja atrisināt algoritma problēmu ziņu atšifrēšanai, līdz tie iegādājās ierīci savās rokās. Tātad ir lietas šeit.